Серьёзные уязвимости могут превратить умные камеры в инструменты наблюдения

Современные смарт-камеры обладают множеством продвинутых функций, предоставляя пользователям массу возможностей: их можно использовать для наблюдения за детьми или для наблюдения за людьми, когда дома или в офисе никого нет. Но достаточно ли безопасны эти камеры с точки зрения безопасности и не начнут ли они следить за вами, а не за вашим домом?

Согласно исследованию, необнаруженные уязвимости могут позволить злоумышленникам получать удаленный доступ к видео- и аудиопотокам с камер, удаленно отключать эти устройства, выполнять на них вредоносный код и делать многое другое.

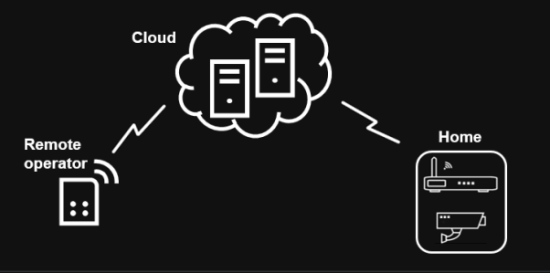

|

| Уязвимости облаков позволяют хакерам легко атаковать камеры безопасности, превращая их в инструменты наблюдения. |

Многие другие исследователи безопасности также отмечали, что умные камеры в целом, как правило, содержат уязвимости безопасности разной степени серьёзности. Однако в своём последнем исследовании эксперты «Лаборатории Касперского» обнаружили нечто необычное: не одна, а целый ряд умных камер уязвимы для удалённых атак.

В ходе расследования эксперты выявили около 2000 камер, работающих онлайн и уязвимых для атак. Однако это были только камеры с частными IP-адресами. Реальное количество уязвимых устройств за маршрутизаторами и межсетевыми экранами может быть в разы больше.

Первоначальная причина была установлена в облачной магистральной системе, которая изначально была разработана для предоставления владельцам этих камер удалённого доступа со своих устройств. Эксплуатируя эти уязвимости, хакеры могли осуществлять следующие атаки:

Получайте доступ к видео- и аудиопотокам с любой камеры, подключенной к уязвимой облачной службе; получайте удаленный доступ к камерам и используйте их в качестве точки входа для последующих атак на другие устройства как во внутренних, так и во внешних сетях.

Удалённо загружайте и выполняйте вредоносный код на камерах. Крадите персональные данные, такие как аккаунты пользователей в социальных сетях и данные, используемые для отправки уведомлений пользователям…

После обнаружения уязвимостей исследователи «Лаборатории Касперского» связались с Hanwha Techwin, производителем затронутых камер, и сообщили об этих уязвимостях. По данным производителя, на момент публикации некоторые уязвимости были устранены, а оставшиеся будут полностью устранены в ближайшее время.

|

| Эксперты «Лаборатории Касперского» обнаружили нечто необычное: не одна, а целый ряд умных камер уязвимы для удаленных атак. |

Тем не менее, эксперты по-прежнему рекомендуют пользователям камер видеонаблюдения не раскрывать серийный номер камеры, чтобы избежать хакерских атак. Однако в настоящее время способ генерации серийного номера относительно легко определить с помощью простых атак методом подбора пароля: система регистрации камер не имеет защиты от подбора пароля.

Кроме того, исследователи обнаружили, что камеры также могут использоваться для майнинга криптовалюты. «В то время как вредоносное ПО для майнинга криптовалют становится одной из основных угроз безопасности для бизнеса, майнинг в Интернете вещей (IoT) — это новая тенденция, обусловленная популярностью устройств Интернета вещей, и её популярность будет продолжать расти», — добавил Владимир Дащенко, руководитель отдела исследований Kaspersky Lab ICS CERT.

Чтобы оставаться в безопасности, «Лаборатория Касперского» рекомендует пользователям делать следующее: всегда меняйте пароль по умолчанию и используйте вместо него сложный пароль, а также не забывайте регулярно его обновлять.

Позаботьтесь о безопасности подключенных устройств, прежде чем добавлять новое смарт-устройство в свой дом или офис. Информация об обнаруженных и устраненных уязвимостях часто доступна в Интернете и, как правило, легкодоступна.