Google предупреждает пользователей смартфонов о необходимости немедленно отключить эту настройку, чтобы защитить себя от мошеннических сообщений.

Чтобы не стать жертвой фишинговых атак, Google призывает пользователей смартфонов немедленно отключить знакомую функцию, которая представляет множество рисков для безопасности.

Google только что выпустила важное предупреждение о безопасности для пользователей смартфонов, и к нему не стоит относиться легкомысленно. Во-первых, это предупреждение исходит от самой Google. Во-вторых, и это ещё более тревожно, атаки становятся всё более изощрёнными.

Представьте, что хакер мог бы отправить фишинговое SMS-сообщение прямо на ваш телефон, обойдя традиционную защиту мобильных сетей. Опасность заключается в том, что вы можете даже не знать, что вас атакуют. Как же работает этот тип атак и что можно сделать, чтобы защитить себя?

SMS Blaster: новая угроза обходит защиту операторов мобильной связи

Когда Google предупредила пользователей смартфонов о новой угрозе под названием «SMS Blaster», эксперты по безопасности знали, что это не обычное предупреждение.

Фактически, этот метод атаки позволяет незаметно обойти всю защиту операторов мобильной связи, отправляя мошеннические сообщения напрямую на телефон жертвы, минуя официальную телекоммуникационную систему.

Что такое SMS Blaster и как он работает?

В отличие от традиционных атак, требующих информации о номере телефона или использующих уязвимости платформы, атаки SMS Blaster используют поддельные мобильные передающие станции (также известные как поддельные BTS), которые имитируют настоящую мобильную передающую станцию, чтобы обманом заставить смартфоны подключаться напрямую.

Для отправки сообщений мошенник использует поддельную станцию BTS. Эта станция размером с чемодан может покрывать расстояние до 2 км и одновременно отправлять тысячи сообщений.

Поддельные станции BTS создают помехи сигналам 3G и 4G в зоне действия BTS оператора, а затем передают сигналы на высокой мощности, что приводит к приёму сообщений на мобильные устройства в зоне покрытия. Это также является причиной того, что многие люди в одном районе получают одинаковые сообщения.

Соответственно, волны поддельных BTS-станций будут перекрывать волны оператора связи. В радиусе 100 метров мобильные устройства будут подключаться к волнам поддельных BTS-станций вместо подключения к оператору связи. Сообщения могут содержать ссылки на сайты азартных игр или сайты банков, имитирующие работу мошеннических сайтов.

Поддельные станции BTS могут подавить сигнал любого телефона в зоне действия, понизить сеть до 2G и отправлять сообщения по назначению. Эти поддельные станции BTS часто ввозятся во Вьетнам контрабандой, поскольку оборудование очень компактное, поэтому властям сложно их проверять и обнаруживать.

Это делает бесполезными любые антиспамовые фильтры, спуфинговые блоки и меры аутентификации вашего оператора. Жертва может получать сообщения как будто от законного источника, хотя на самом деле её отслеживают, обманывают или используют для получения персональных данных.

Более того, атаки SMS-бластеров не нацелены на конкретные номера телефонов. Вместо этого хакеры атакуют географические регионы, где высока вероятность пребывания «потенциально богатых» пользователей, например, элитные жилые районы или финансовые центры, где многие люди владеют дорогими устройствами и ценными счетами.

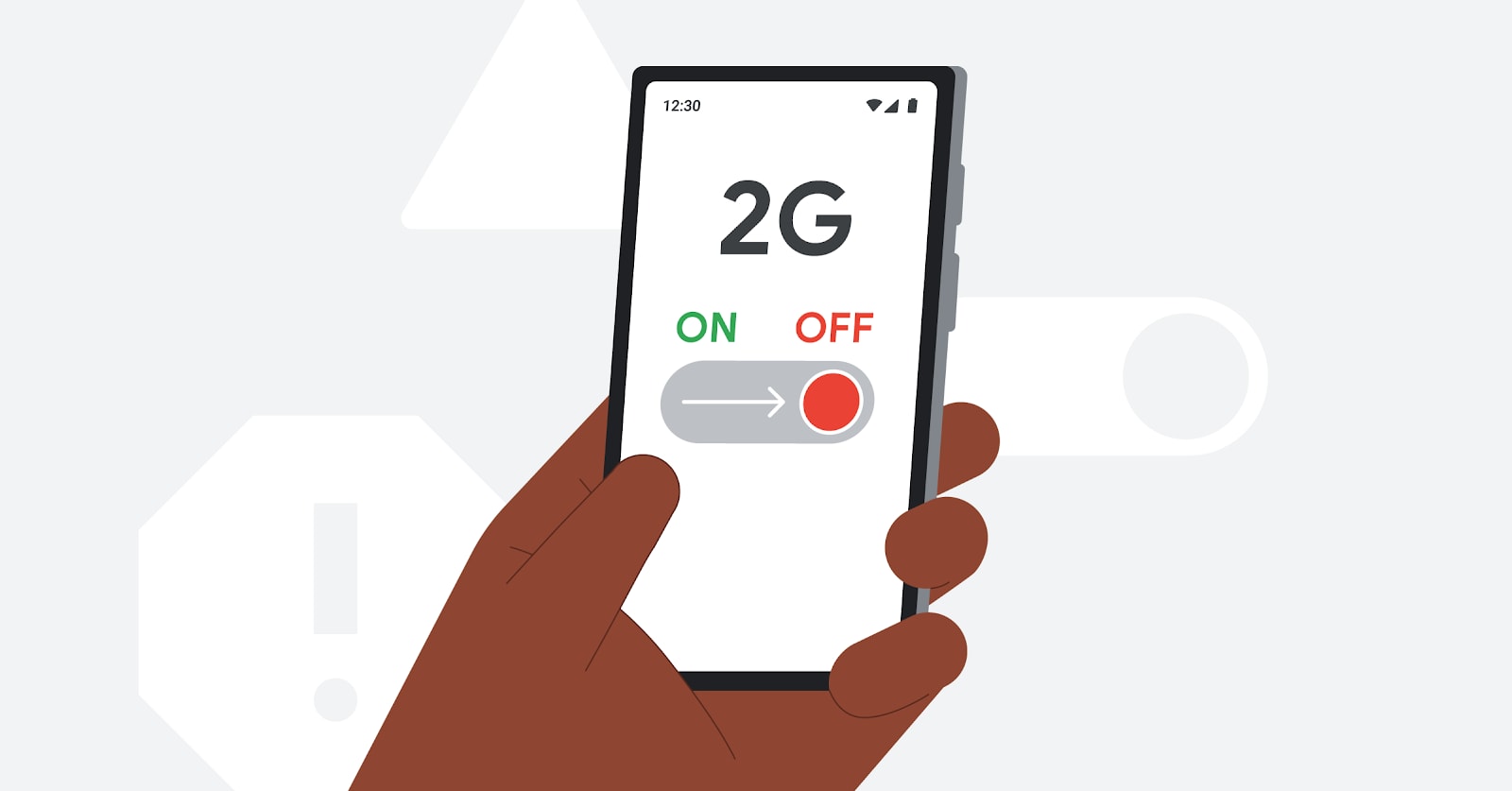

Почему 2G — это «черный ход» для хакеров?

По данным Google, первым шагом к предотвращению подобных атак является отключение подключения к сети 2G на вашем телефоне. Сети 2G, появившиеся в 1990-х годах, не предназначены для защиты от современных угроз. Слабые методы шифрования и лёгкость перехвата данных делают их серьёзной уязвимостью, которой могут воспользоваться хакеры.

В большинстве случаев распространения поддельных сообщений BTS во Вьетнаме злоумышленники используют слабый механизм безопасности сети 2G (GSM), не требующий аутентификации BTS на терминальном устройстве, а также особенность телефона, заключающуюся в постоянном подключении к станции с наиболее сильным сигналом. Благодаря этим двум факторам злоумышленник может провести атаку «Машина посередине» (MitM), разместив поддельную BTS между соединением телефона и настоящей BTS.

Даже если вы живете в регионе, где прекращена поддержка 2G, ваше устройство все равно можно обманным путем подключить к несанкционированной вышке сотовой связи, если 2G не отключен полностью.

Как отключить 2G на Android и iPhone

Чтобы отключить 2G на смартфонах с Android 16, перейдите по ссылкеПараметр>Безопасность и конфиденциальность>Расширенная защита> Включить функциюЗащита устройства.

При включении эта функция будет отслеживать подозрительную активность, автоматически ограничивать USB-подключения только зарядкой при блокировке, принудительно перезагружать устройство через 72 часа после блокировки и, что самое важное, полностью блокировать вызовы с использованием сетей 2G (за исключением экстренных ситуаций).

Для пользователей iPhone в настоящее время нет возможности отдельно отключить 2G в стандартных настройках. Единственный способ — включить его.Режим блокировки, расширенный режим безопасности, разработанный для людей, подверженных риску нападения, таких как журналисты, активисты или известные бизнесмены. При включении этот режим существенно ограничивает функциональность устройства, чтобы минимизировать возможность его использования.

Предупреждения от реальных арестов

Недавно Департамент радиочастот (Министерство науки и технологий) совместно с профессиональными подразделениями Министерства общественной безопасности и операторами мобильной связи арестовал десятки лиц, использовавших поддельные станции BTS с целью распространения спама и мошеннических сообщений, особенно в густонаселенных районах, таких как Ханой и Хошимин.

Хотя преступники прибегали к изощренным уловкам, например, использовали новые типы поддельных станций BTS, устанавливали их на автомобилях и мотоциклах и часто передвигались по разным маршрутам, все они были быстро обнаружены и арестованы в короткие сроки.

Не только во Вьетнаме, но и во многих странах мира, таких как Китай, Великобритания и т. д., использовался этот метод мошенничества. Имеются данные, свидетельствующие о том, что злоумышленники используют уязвимости стандартов мобильной связи, в частности, используя устройства, имитирующие вещательные станции, чтобы обмануть терминалы.

Остерегайтесь предупреждающих знаков о мошенничестве на смартфонах

Хотя SMS Blaster представляет собой серьёзную угрозу, наиболее распространённым типом атак за последний месяц по-прежнему остаётся привычный фишинг, согласно новому отчёту компании Trend Micro, специализирующейся на информационной безопасности. Злоумышленники выдавали себя за крупные бренды, такие как PayPal, Netflix, Toyota или Google, отправляя сообщения или электронные письма с целью кражи данных пользователей.

«Как в сети, так и в реальной жизни, золотое правило остается неизменным: если что-то звучит слишком хорошо, чтобы быть правдой, то это почти наверняка неправда», — предупреждает Trend Micro.

В связи с тем, что мошенничество с помощью SMS становится всё более изощрённым, Trend Micro предупреждает пользователей о необходимости быть особенно осторожными в ситуациях «неожиданного контакта». По данным компании, занимающейся информационной безопасностью, надёжные организации редко или почти никогда не просят вас предоставить личную или финансовую информацию через SMS, особенно если вы ранее с ними не общались.

Ещё один явный признак — орфографические или грамматические ошибки. Если содержание сообщения выглядит неряшливым, корявым или непрофессиональным, это может быть тревожным сигналом. У добросовестных компаний часто существует строгий контроль качества информации, которую они отправляют клиентам, особенно когда речь идёт о финансовых или сервисных сообщениях.

И всегда спрашивайте себя: «Это сообщение обо мне?» Если вы не ожидаете доставку, уведомление о посылке поддельное. Если вы никогда не участвовали в розыгрыше, предложение о призе, вероятно, мошенничество. Аналогично, если вы не покупали подарочную карту у продавца, сообщение с её упоминанием, вероятно, мошенничество.

Google также теперь усиливает защиту пользователей смартфонов Google Pixel, планируя интегрировать такие функции, какОбнаружение мошенничества(Обнаружение мошенничества) и иФильтрация вызовов(Экран вызовов) непосредственно на этапе настройки устройства, чтобы помочь пользователям заблаговременно выявлять и предотвращать риски безопасности с самого начала.