Google cảnh báo người dùng smartphone phải tắt ngay cài đặt này để bảo vệ bản thân khỏi tin nhắn lừa đảo

Để tránh trở thành nạn nhân của các cuộc tấn công qua tin nhắn lừa đảo, Google cảnh báo người dùng smartphone nên ngay lập tức vô hiệu hóa một tính năng quen thuộc nhưng tiềm ẩn nhiều rủi ro bảo mật.

Google vừa phát đi một cảnh báo bảo mật quan trọng dành cho người dùng smartphone và đây là điều bạn không nên xem nhẹ. Lý do đầu tiên vì nó đến từ chính Google. Lý do thứ hai và đáng lo ngại hơn là cách thức tấn công đang ngày càng tinh vi.

Hãy hình dung, tin tặc có thể gửi tin nhắn SMS lừa đảo trực tiếp đến điện thoại của bạn, bỏ qua cả lớp phòng vệ của mạng di động truyền thống. Nguy cơ nằm ở chỗ bạn có thể không hề hay biết mình đang bị tấn công. Vậy, kiểu tấn công này diễn ra như thế nào và bạn có thể làm gì để tự bảo vệ mình?

SMS Blaster: Mối đe dọa mới vượt qua lớp phòng vệ của các nhà mạng di động

Khi Google lên tiếng cảnh báo người dùng smartphone về một mối đe dọa mới mang tên “SMS Blaster”, giới chuyên gia bảo mật hiểu rằng đây không phải là một cảnh báo thông thường.

Trên thực tế, phương thức tấn công này có thể âm thầm vượt qua mọi lớp phòng vệ từ nhà mạng di động, gửi thẳng tin nhắn lừa đảo vào điện thoại của nạn nhân mà không cần thông qua hệ thống viễn thông chính thức.

SMS Blaster là gì và hoạt động như thế nào?

Khác với những hình thức tấn công truyền thống cần đến thông tin số điện thoại hoặc phải khai thác lỗ hổng trên nền tảng, các cuộc tấn công bằng SMS Blaster sử dụng các trạm phát sóng di động giả (hay còn gọi là BTS giả), mô phỏng một trạm phát sóng di động hợp pháp để đánh lừa smartphone kết nối trực tiếp.

Để gửi tin nhắn, thủ đoạn của kẻ gian là tạo ra một trạm phát sóng BTS giả. Trạm này có kích thước ngang chiếc vali, có thể phủ sóng trong khoảng 2km và gửi đi cùng lúc hàng nghìn tin nhắn.

Trạm BTS giả sẽ làm nhiễu tín hiệu 3G, 4G xung quanh trạm BTS của nhà mạng, sau đó phát sóng công suất lớn khiến thiết bị điện thoại nằm trong vùng phủ sóng sẽ nhận được tin nhắn. Đây cũng là lý do mà nhiều người trong cùng một khu vực sẽ nhận được tin nhắn tương tự.

Theo đó, sóng của các trạm BTS giả sẽ đè lên sóng của nhà mạng. Trong khoảng cách 100m, các thiết bị di động sẽ kết nối với sóng của các trạm BTS giả mạo thay vì kết nối với các nhà mạng. Nội dung các tin nhắn có thể đi kèm với những trang web cờ bạc trực tuyến hoặc mạo danh trang web của ngân hàng để lừa đảo.

Trạm BTS giả có thể áp chế mọi điện thoại trong tầm phủ sóng, hạ cấp mạng xuống 2G và gửi tin nhắn theo ý đồ. Các trạm BTS giả này thường được nhập lậu vào Việt Nam, thiết bị rất nhỏ gọn nên các cơ quan chức năng gặp khó trong việc kiểm tra, phát hiện.

Điều này khiến mọi bộ lọc chống spam, chặn tin nhắn giả mạo hay biện pháp xác thực từ nhà cung cấp dịch vụ viễn thông trở nên vô dụng. Nạn nhân có thể nhận tin nhắn như thể nó đến từ nguồn hợp pháp, trong khi thực tế đang bị theo dõi, lừa đảo hoặc khai thác dữ liệu cá nhân.

Không chỉ vậy, các cuộc tấn công SMS Blaster không nhắm vào danh sách số điện thoại cụ thể. Thay vào đó, tin tặc nhắm vào những khu vực địa lý có khả năng cao xuất hiện người dùng “giàu tiềm năng”, chẳng hạn các khu dân cư cao cấp hay trung tâm tài chính, nơi tập trung nhiều người sở hữu thiết bị đắt tiền và tài khoản giá trị.

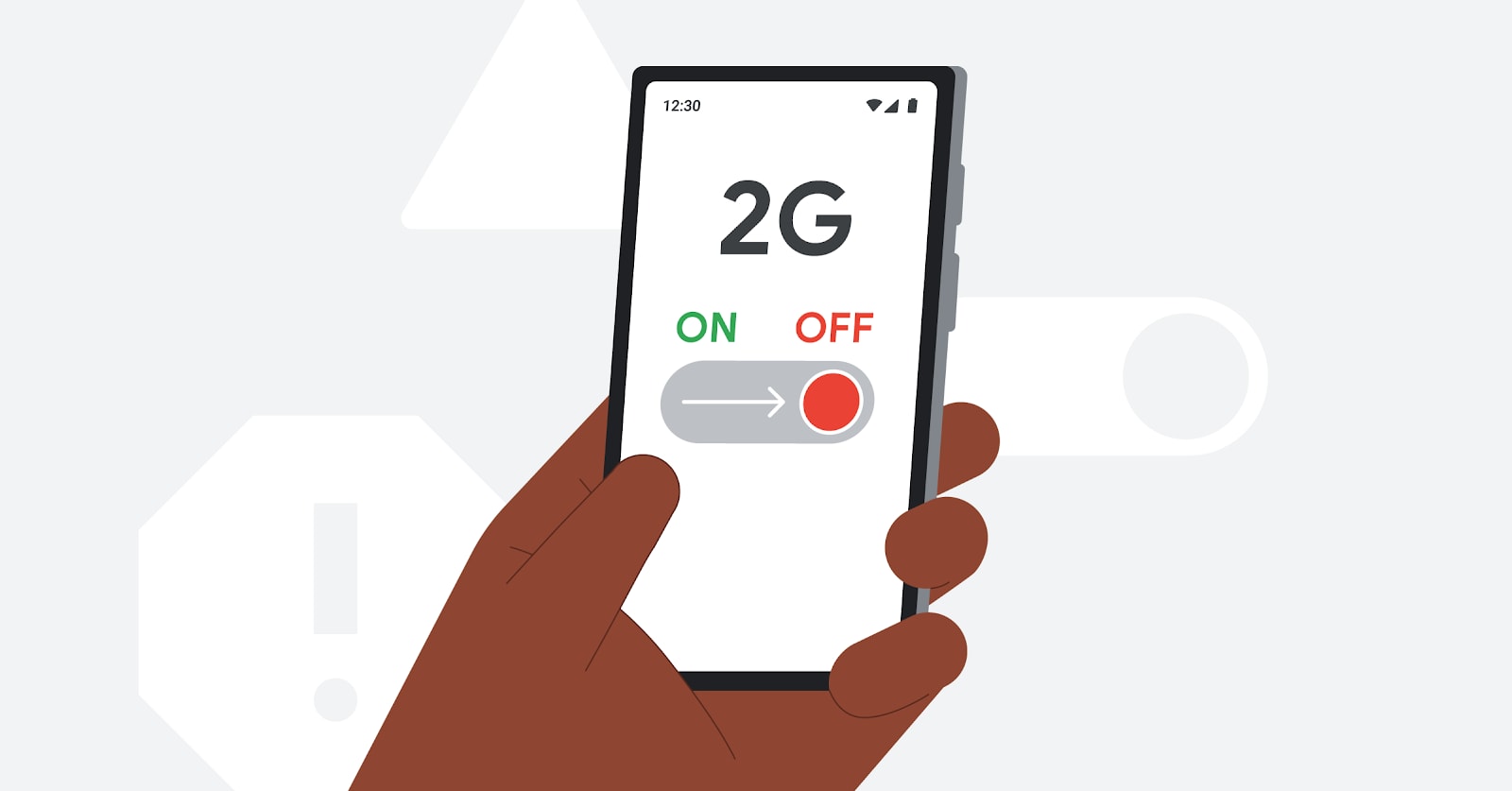

Vì sao 2G là “cửa sau” cho tin tặc?

Theo Google, bước đầu tiên để ngăn chặn loại tấn công này là tắt kết nối mạng 2G trên điện thoại của bạn. Mạng 2G vốn được ra đời từ thập niên 1990 và không được thiết kế để chống lại các mối đe dọa hiện đại. Các kỹ thuật mã hóa yếu cùng khả năng dễ bị đánh chặn khiến nó trở thành điểm yếu nghiêm trọng mà tin tặc có thể khai thác.

Hầu hết vụ phát tán tin nhắn bằng BTS giả ở Việt Nam, kẻ tấn công lợi dụng cơ chế bảo mật yếu của mạng 2G (GSM), vốn không yêu cầu xác thực trạm BTS với thiết bị đầu cuối, cùng cơ chế hoạt động của điện thoại là luôn kết nối đến trạm có sóng mạnh nhất. Từ 2 yếu tố này, kẻ gian có thể thực hiện cuộc tấn công trung gian (Machine in the Middle - MitM) bằng cách đặt BTS giả xen vào giữa kết nối của điện thoại và trạm BTS thật.

Thậm chí, ngay cả khi bạn đang sống ở khu vực đã ngừng hỗ trợ 2G, thiết bị vẫn có thể bị lừa kết nối với trạm phát sóng giả mạo nếu 2G chưa được tắt hoàn toàn.

Cách tắt 2G trên Android và iPhone

Để tắt 2G trên các smartphone sử dụng Android 16, vào Cài đặt > Bảo mật & quyền riêng tư > Bảo vệ nâng cao > Bật tính năng Bảo vệ thiết bị.

Khi kích hoạt, tính năng này sẽ giám sát các hoạt động đáng ngờ, tự động giới hạn kết nối USB chỉ để sạc khi bị khóa, buộc thiết bị khởi động lại sau 72 giờ nếu bị khóa và đặc biệt là chặn hoàn toàn các cuộc gọi sử dụng mạng 2G (ngoại trừ tình huống khẩn cấp).

Với người dùng iPhone, hiện không có tùy chọn tắt riêng 2G trong cài đặt tiêu chuẩn. Cách duy nhất là kích hoạt Chế độ Lockdown Mode, một chế độ bảo mật nâng cao được thiết kế cho những người có nguy cơ bị nhắm đến như nhà báo, nhà hoạt động hoặc doanh nhân cấp cao. Khi bật, chế độ này sẽ giới hạn nghiêm ngặt chức năng của thiết bị để giảm thiểu khả năng bị khai thác.

Cảnh báo từ những vụ bắt giữ thực tế

Trong thời gian qua, Cục Tần số vô tuyến điện (Bộ Khoa học và Công nghệ) đã phối hợp với với các đơn vị nghiệp vụ thuộc Bộ Công an và các nhà mạng di động bắt giữ hàng chục đối tượng sử dụng trạm BTS giả nhằm mục đích phát tán tin nhắn rác, tin nhắn lừa đảo, đặc biệt là tại các địa bàn đông dân cư như Hà Nội và Thành phố Hồ Chí Minh.

Mặc dù các đối tượng dùng thủ đoạn tinh vi như sử dụng trạm BTS giả chủng loại mới, lắp đặt trên ôtô, xe máy và thường xuyên di chuyển qua nhiều tuyến đường, nhưng tất cả đều nhanh chóng bị phát hiện, bắt giữ trong thời gian ngắn.

Không chỉ tại Việt Nam, mà phương thức lừa đảo này cũng đã diễn ra tại nhiều quốc gia trên thế giới như Trung Quốc, Vương quốc Anh,…cùng với bằng chứng cho thấy kẻ tấn công đang khai thác lỗ hổng trong các tiêu chuẩn truyền thông di động, cụ thể là sử dụng các thiết bị mô phỏng trạm phát sóng để đánh lừa thiết bị đầu cuối.

Cẩn trọng với những dấu hiệu cảnh báo lừa đảo trên smartphone

Dù SMS Blaster là một mối đe dọa nghiêm trọng, nhưng theo báo cáo mới nhất của công ty bảo mật Trend Micro, loại hình tấn công phổ biến nhất trong tháng qua vẫn là những chiêu trò lừa đảo mạo danh quen thuộc. Các đối tượng giả danh các thương hiệu lớn như PayPal, Netflix, Toyota hay Google để gửi tin nhắn hoặc email đánh cắp thông tin người dùng.

Trend Micro cảnh báo: “Dù là trực tuyến hay ngoài đời thực, quy tắc vàng vẫn là nếu điều gì đó nghe có vẻ quá tốt để là sự thật, thì gần như chắc chắn nó không phải sự thật”.

Trong bối cảnh các chiêu trò lừa đảo qua tin nhắn ngày càng tinh vi, Trend Micro cảnh báo người dùng nên đặc biệt cảnh giác với các tình huống “liên hệ bất ngờ”. Theo hãng bảo mật này, những tổ chức uy tín hiếm khi hoặc gần như không bao giờ yêu cầu bạn cung cấp thông tin cá nhân hoặc tài chính qua tin nhắn văn bản, đặc biệt nếu bạn không có liên hệ gì trước đó với họ.

Một dấu hiệu nhận biết rõ ràng khác là lỗi chính tả hoặc ngữ pháp. Nếu nội dung tin nhắn trông cẩu thả, lủng củng hoặc không chuyên nghiệp, đó có thể là một lá cờ đỏ. Các công ty hợp pháp thường kiểm soát chặt chẽ chất lượng thông tin gửi đến khách hàng, đặc biệt là các thông điệp liên quan đến tài chính hoặc dịch vụ.

Ngoài ra, hãy luôn đặt câu hỏi: “Tin nhắn này có liên quan gì đến tôi không?” Nếu bạn không chờ giao hàng, thì thông báo về bưu kiện là giả. Nếu bạn chưa từng tham gia rút thăm trúng thưởng, thì lời mời nhận giải chắc chắn là lừa đảo. Tương tự, nếu bạn không mua thẻ quà tặng từ nhà bán lẻ nào đó, thì tin nhắn đề cập đến chúng rất có thể là một cú lừa.

Google hiện cũng đang tăng cường các biện pháp bảo vệ người dùng smartphone Google Pixel, với kế hoạch tích hợp các tính năng như Phát hiện lừa đảo (Scam Detection) và và Lọc cuộc gọi (Call Screen) ngay từ bước thiết lập thiết bị, nhằm giúp người dùng chủ động nhận diện và ngăn chặn các nguy cơ bảo mật ngay từ đầu.