Google avertit les utilisateurs de smartphones de désactiver immédiatement ce paramètre afin de se protéger contre les messages frauduleux.

Pour éviter d'être victimes d'attaques de phishing, Google avertit les utilisateurs de smartphones de désactiver immédiatement une fonctionnalité familière qui présente de nombreux risques de sécurité.

Google vient de publier un avertissement de sécurité important à destination des utilisateurs de smartphones, et il ne faut surtout pas le prendre à la légère. Premièrement, cet avertissement émane de Google lui-même. Deuxièmement, et c'est plus inquiétant, les attaques deviennent de plus en plus sophistiquées.

Imaginez qu'un pirate puisse vous envoyer un SMS d'hameçonnage directement sur votre téléphone, en contournant les défenses traditionnelles des réseaux mobiles. Le danger ? Vous pourriez même ne pas vous rendre compte que vous êtes attaqué. Alors, comment fonctionne ce type d'attaque et comment vous protéger ?

SMS Blaster : une nouvelle menace contourne les défenses des opérateurs mobiles

Lorsque Google a mis en garde les utilisateurs de smartphones contre une nouvelle menace appelée « SMS Blaster », les experts en sécurité ont tout de suite compris qu'il ne s'agissait pas d'un avertissement ordinaire.

En effet, cette méthode d'attaque permet de contourner silencieusement toutes les défenses des opérateurs de réseaux mobiles, en envoyant des messages frauduleux directement sur le téléphone de la victime sans passer par le système de télécommunications officiel.

Qu'est-ce que SMS Blaster et comment ça fonctionne ?

Contrairement aux attaques traditionnelles qui nécessitent des informations de numéro de téléphone ou exploitent des vulnérabilités sur la plateforme, les attaques SMS Blaster utilisent de fausses stations de transmission mobile (également appelées fausses BTS) qui simulent une station de transmission mobile légitime pour tromper les smartphones et les amener à se connecter directement.

Pour envoyer des messages, l'escroc utilise une ruse : créer une fausse station de BTS. De la taille d'une valise, cette station peut couvrir environ 2 km et envoyer des milliers de messages simultanément.

De fausses stations BTS interfèrent avec les signaux 3G et 4G à proximité des stations BTS de l'opérateur, puis émettent à forte puissance, ce qui provoque la réception de messages par les appareils mobiles situés dans la zone de couverture. C'est pourquoi plusieurs personnes dans la même zone reçoivent des messages similaires.

Par conséquent, les ondes des fausses stations BTS se superposeront à celles de l'opérateur réseau. Dans un rayon de 100 mètres, les appareils mobiles se connecteront aux ondes des fausses stations BTS au lieu de celles de l'opérateur. Le contenu des messages pourra inclure des liens vers des sites de jeux d'argent en ligne ou des usurpations d'identité de sites bancaires afin de commettre des fraudes.

De fausses stations BTS peuvent saturer le réseau de n'importe quel téléphone à portée, le rétrograder en 2G et envoyer des messages sans problème. Ces fausses stations sont souvent introduites clandestinement au Vietnam ; leur équipement étant très compact, les autorités ont du mal à les contrôler et à les détecter.

Cela rend inefficaces tous les filtres anti-spam, les dispositifs de blocage d'usurpation d'identité et les mesures d'authentification de votre opérateur. La victime peut recevoir des messages comme s'ils provenaient d'une source légitime, alors qu'en réalité, elle est suivie, escroquée ou ses données personnelles sont exploitées.

De plus, les attaques par SMS massifs ne ciblent pas des numéros de téléphone spécifiques. Les pirates informatiques visent plutôt des zones géographiques à forte probabilité de trouver des utilisateurs potentiellement fortunés, comme les quartiers résidentiels huppés ou les centres financiers, où beaucoup possèdent des appareils coûteux et des comptes importants.

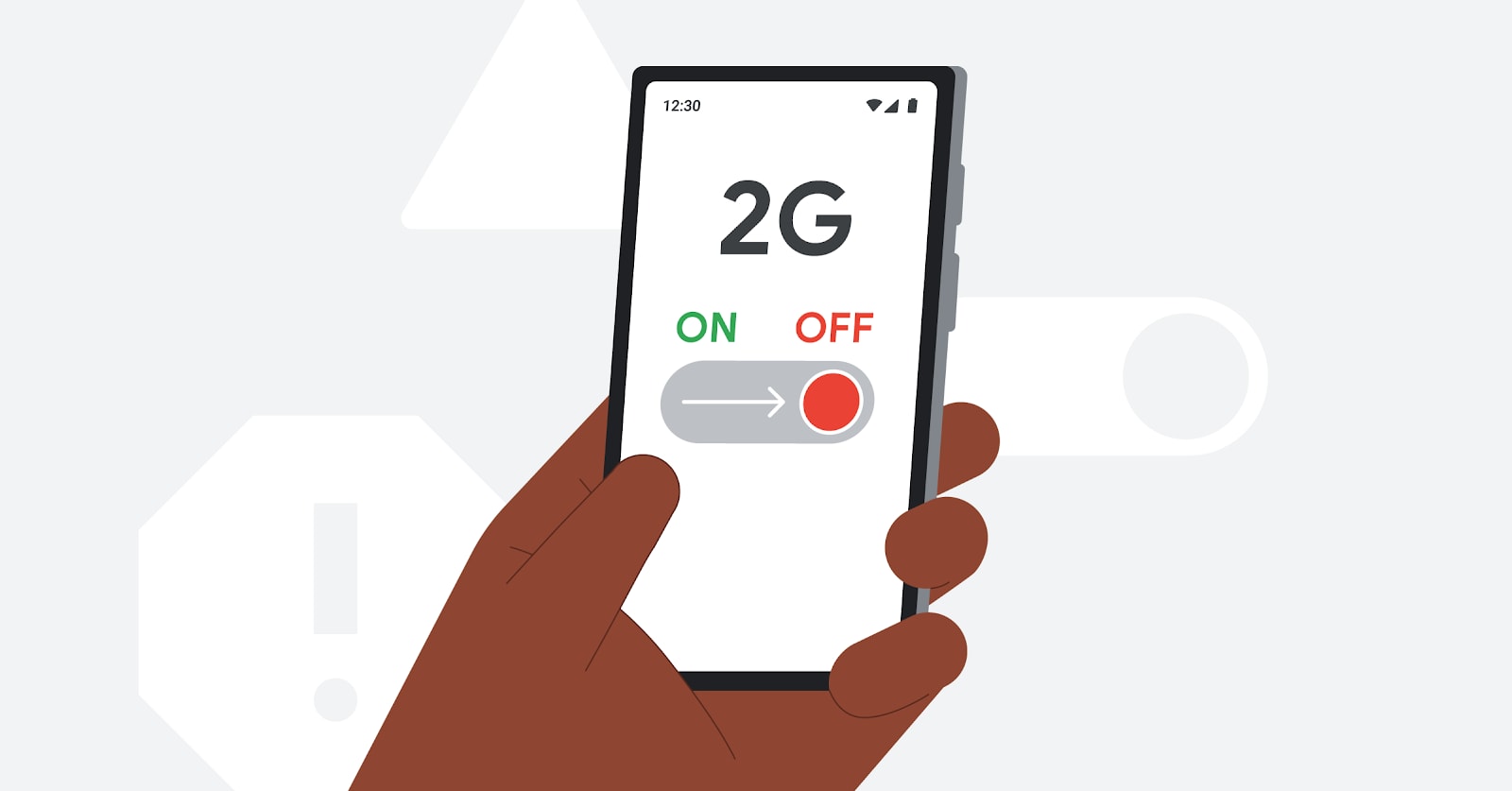

Pourquoi la 2G est-elle une « porte dérobée » pour les pirates informatiques ?

D'après Google, la première étape pour prévenir ce type d'attaque consiste à désactiver la connexion 2G de votre téléphone. Apparus dans les années 1990, les réseaux 2G ne sont pas conçus pour protéger contre les menaces modernes. Leurs techniques de chiffrement faibles et leur vulnérabilité à l'interception en font une faille importante que les pirates informatiques peuvent exploiter.

Dans la plupart des cas de diffusion de faux messages BTS au Vietnam, les attaquants exploitent la faiblesse du système de sécurité du réseau 2G (GSM), qui n'exige pas d'authentification de la station BTS auprès du terminal, ainsi que le fonctionnement du téléphone qui se connecte systématiquement à la station offrant le signal le plus puissant. Grâce à ces deux facteurs, l'attaquant peut réaliser une attaque de type « machine au milieu » (MitM) en interposant une fausse station BTS entre la connexion du téléphone et la véritable station BTS.

Même si vous habitez dans une zone où la 2G n'est plus prise en charge, votre appareil peut toujours être trompé et se connecter à une antenne-relais non officielle si la 2G n'est pas complètement désactivée.

Comment désactiver la 2G sur Android et iPhone

Pour désactiver la 2G sur les smartphones utilisant Android 16, rendez-vous surParamètre>Sécurité et confidentialité>Protection avancée> Activer la fonctionnalitéProtection de l'appareil.

Une fois activée, cette fonction surveillera les activités suspectes, limitera automatiquement les connexions USB à la seule charge lorsque l'appareil est verrouillé, forcera le redémarrage de l'appareil après 72 heures de verrouillage et, surtout, bloquera complètement les appels utilisant les réseaux 2G (sauf en cas d'urgence).

Pour les utilisateurs d'iPhone, il n'existe actuellement aucune option permettant de désactiver la 2G séparément dans les réglages standard. La seule solution consiste à l'activer.Mode confinementIl s'agit d'un mode de sécurité renforcé conçu pour les personnes susceptibles d'être ciblées, comme les journalistes, les militants ou les personnalités du monde des affaires. Lorsqu'il est activé, ce mode limite fortement les fonctionnalités de l'appareil afin de minimiser les risques d'exploitation.

Avertissements tirés d'arrestations réelles

Récemment, le Département des fréquences radio (ministère des Sciences et des Technologies) s'est coordonné avec des unités professionnelles relevant du ministère de la Sécurité publique et des opérateurs de réseaux mobiles pour arrêter des dizaines de personnes utilisant de fausses stations BTS dans le but de diffuser des spams et des messages frauduleux, notamment dans des zones densément peuplées comme Hanoï et Hô Chi Minh-Ville.

Bien que les suspects aient utilisé des stratagèmes sophistiqués, comme l'utilisation de nouveaux types de fausses stations de BTS, leur installation sur des voitures et des motos et leurs déplacements fréquents sur de nombreux itinéraires, ils ont tous été rapidement découverts et arrêtés en peu de temps.

Cette méthode de fraude n'est pas seulement utilisée au Vietnam, mais également dans de nombreux pays du monde entier, comme la Chine, le Royaume-Uni, etc., avec des preuves montrant que les attaquants exploitent les vulnérabilités des normes de communication mobile, notamment en utilisant des dispositifs qui simulent des stations de diffusion pour tromper les terminaux.

Soyez vigilant face aux signes avant-coureurs de fraude sur les smartphones

Bien que SMS Blaster représente une menace sérieuse, le type d'attaque le plus courant au cours du mois dernier reste l'escroquerie par hameçonnage, d'après un nouveau rapport de la société de sécurité Trend Micro. Les auteurs de ces attaques usurpent l'identité de grandes marques telles que PayPal, Netflix, Toyota ou Google afin d'envoyer des messages ou des courriels et de dérober des informations personnelles.

« Que ce soit en ligne ou dans la vie réelle, la règle d'or reste la même : si quelque chose semble trop beau pour être vrai, c'est presque certainement que ça ne l'est pas », prévient Trend Micro.

Face à la sophistication croissante des arnaques par SMS, Trend Micro met en garde les utilisateurs contre les contacts inattendus. Selon cette entreprise de sécurité, les organisations réputées demandent rarement, voire jamais, de fournir des informations personnelles ou financières par SMS, surtout si vous n'avez jamais eu de contact avec elles auparavant.

Un autre signe révélateur est la présence de fautes d'orthographe ou de grammaire. Si le contenu du message paraît négligé, maladroit ou peu professionnel, cela peut être un signal d'alarme. Les entreprises légitimes exercent généralement des contrôles stricts sur la qualité des informations qu'elles envoient à leurs clients, notamment lorsqu'il s'agit de messages financiers ou relatifs à leurs services.

Demandez-vous toujours : « Ce message me concerne-t-il ? » Si vous n’attendez pas de livraison, la notification de colis est fausse. Si vous n’avez jamais participé à un concours, l’offre de prix est probablement une arnaque. De même, si vous n’avez pas acheté de carte-cadeau auprès d’un commerçant, un message en faisant mention est probablement une arnaque.

Google renforce également la protection des utilisateurs de smartphones Google Pixel, avec l'intention d'intégrer des fonctionnalités telles que :Détection de fraude(Détection des arnaques) et etfiltrage des appels(Écran d'appel) dès l'étape de configuration de l'appareil, pour aider les utilisateurs à identifier et à prévenir proactivement les risques de sécurité dès le départ.